Publicerat 2022-09-08

Du tittar ut genom fönstret. Solen skiner. Mobilen har kontakt med nätet och dina favoritsajter fungerar. Du kan titta på dina favoritserier på Netflix. Då är väl allt som det ska? Nej. Nato tycker definitivt inte det.

Logotypen för det svenska blå laget i övningen Locked Shields 2022, en karolin med ettor och nollor i bakgrunden. Hur Svenska stålet biter, kom låt oss pröfva på. Ur vägen, Moscoviter! Friskt mod, I gossar blå!

Det pågår ett krig på Internet. Det hörs inget och det kommer ingen rök, men kriget pågår likafullt. Avsikten med kriget är att lamslå Sverige för att landet ska bli lättare att ta över i ett senare skede. Det tror du inte på? Fortsätt läsa artikeln.

Det handlar inte om det hotfulla pratandet på Facebook. Angriparnas avsikt är inte heller att hacka sig in på en server och kräva lösensumma. Istället handlar det om att lamslå Sveriges infrastruktur och på så sätt tvinga landet till underkastelse. Angriper man styrsystemen för elkraft, vatten, fjärrvärme, telefoni, myndigheter, flygledning, banker och betalappar går landet snart på knäna och blir ett lätt byte. Många av dessa tjänster hanteras av SCADA-system (Supervisory Control And Data Acquisition), driftssystem som inte borde vara anslutna till Internet, men som ändå är det, för att det är bekvämt. Å andra sidan har vi sett lyckade attacker från Internet mot system som inte är anslutna till Internet. Låter konstigt kanske, men det är den världen vi är i. Får beskriva det en annan gång.

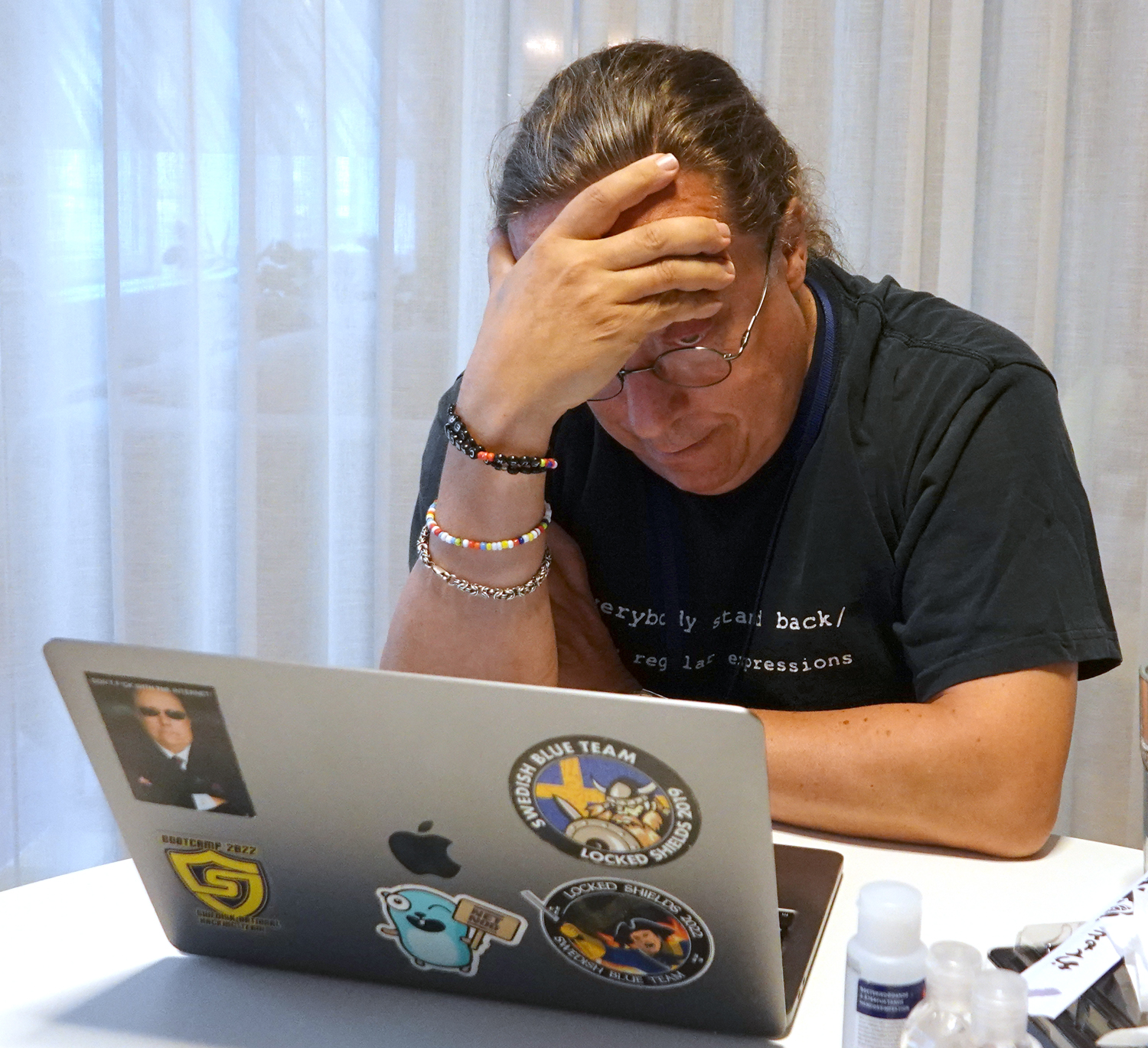

Hur hanterar vi IT-säkerhet idag? Man tittar på djupet och tar sig för pannan.

Att göra skada med SCADA

Se på Ukraina. Attackerna mot landets elnät började redan 2015 när SCADA-systemen togs över av främmande makt och många städers elnät släcktes. Samtidigt skapades en DDoS-attack mot kundtjänstcentralerna så att de inte kunde lämna ut information till berörda. 2017 utfördes en jätteattack mot Ukrainas banker, kraftnät, postverk, myndigheter, medieföretag, flygplatsen i Kiev och det som var kvar av kärnkraftverket i Tjernobyl. Vid attacken stals lösenord och systemprivilegier, loggar raderades och filer krypterades eller raderades.

I februari 2022 utfördes stora DDoS-attacker mot ukrainska försvarsdepartementets hemsidor och mot två statliga banker, Oshadbank och Privatbank. Senare, i februari 2022 var invasionen ett faktum. Efter att den ryska invasionen i Ukraina inletts har man upptäckt nya skadeprogram hos ukrainska myndigheter och banker och på hundratals IT-system. Programmens syfte är att radera allt innehåll på den angripna datorn och sedan starta om den, vilket gör det svårt eller omöjligt att återfå några filer.

Cyberattackerna haglar nu över Baltikum som aldrig förr. Får främmande makt som den vill är de tre baltiska staterna, som genom sin frihetskamp 1991 välte hela Sovjetunionen, näste man till rakning. Som vi ska se, har det hårdast drabbade landet Estland, lärt av misstagen och står starkare än någonsin.

Men inte snälla Sverige?

Sverige står väl inte inför något militärt hot? I och med Sveriges och Finlands ansökan 2022 om Nato-medlemskap ökade cyberattackerna mot oss markant. Ryssland förklarade Sverige för ”ovänligt land”. Tyvärr måste vi förbereda oss.

Locked Shields 2022

Det är inte bara Sverige som är underutvecklat på IT-säkerhetsfronten, utan det gäller generellt för många av Natos medlemsländer. Övning och åter övning behövs nu när dessa länder står inför allt hårdare cyberangrepp och behöver ordna sitt cyberförsvar, eftersom ett par stora östländer har för avsikt att söndra och härska i det rika, demokratiska, aningslösa Västeuropa med sina cyberarméer.

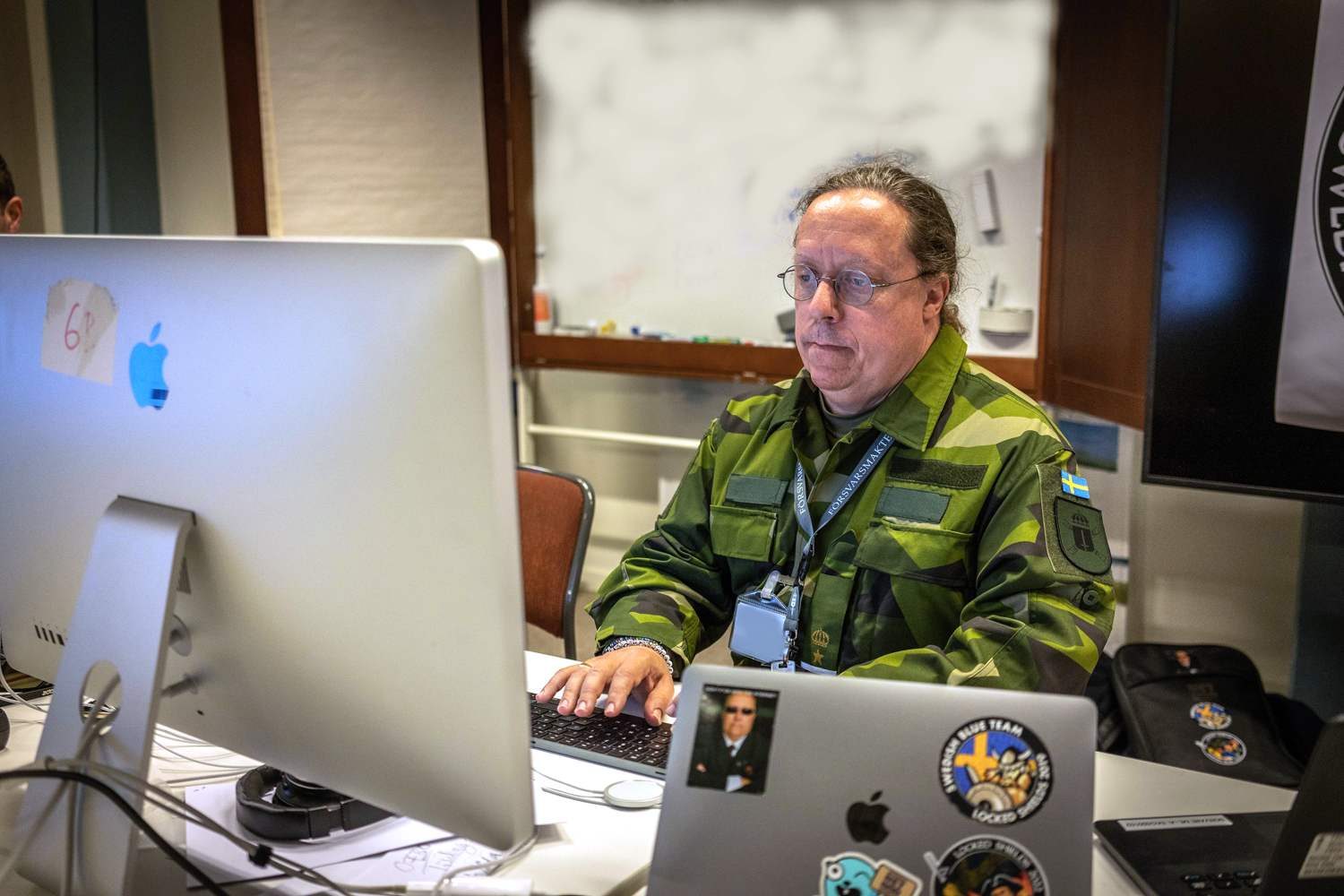

Major Fältström är lagledare och överser den svenska truppen vid Locked Shields 2022. Notera det censurerade whiteboardet i bakgrunden. Bild Försvarsmakten.

Därför anordnar Nato varje år en längre övning under ledning av sitt expertcentrum för cybersamarbete och 2022 hölls övningen mellan 19-22 april (exklusive förberedelsedagarna). Den svenska truppen leddes av major Patrik Fältström. Inför denna artikel har vi talat med sagde Fältström, som i det civila är säkerhetsskyddschef på Netnod, det doldisföretag som ser till att vi faktiskt har ett fungerande Internet i landet. Netnod fungerar klanderfritt, men bara genom stenhård IT-hygien, så mj Fältström vet vad han talar om.

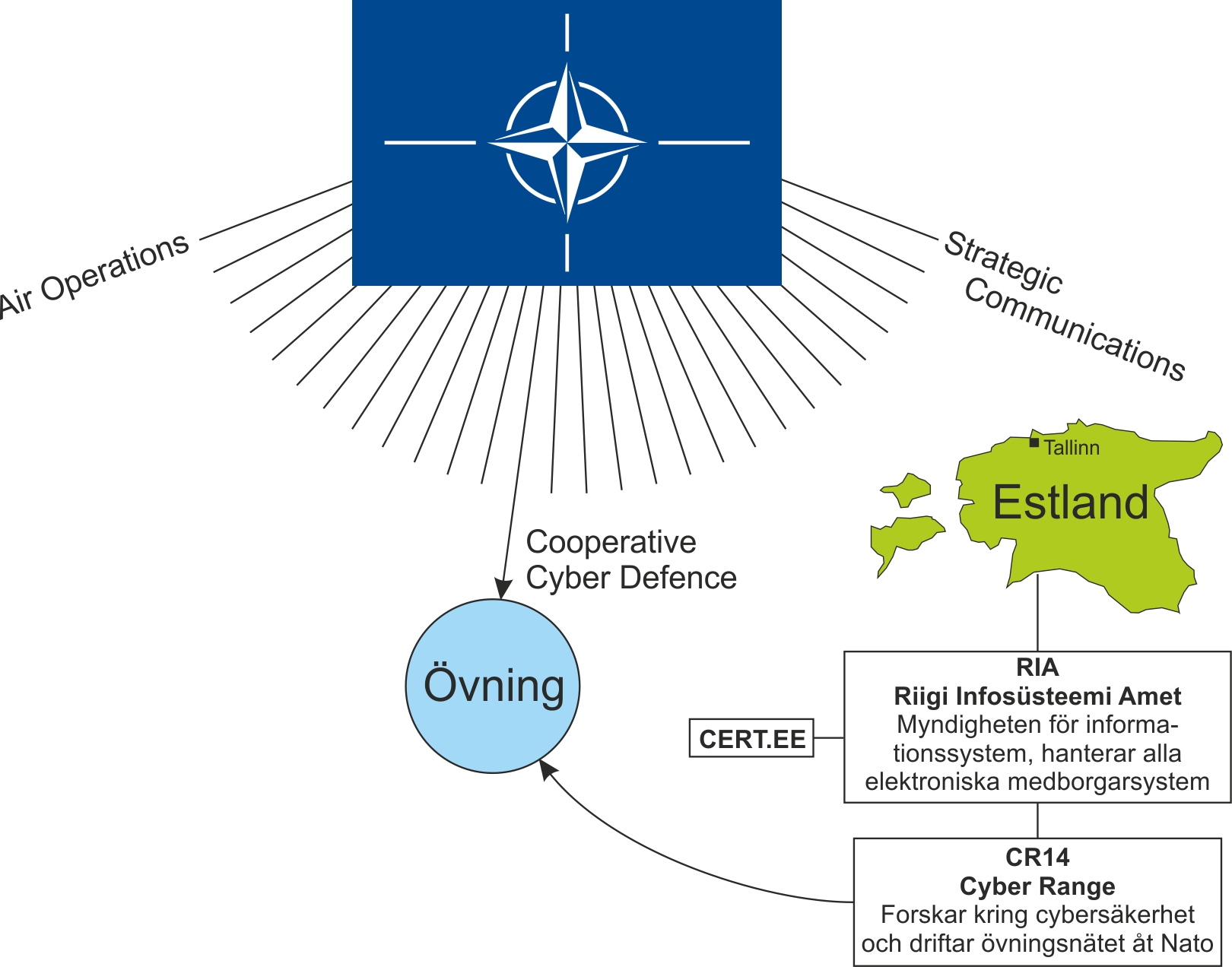

Centers of Excellence

Nato Centers of Excellence (expertcentra) är nationellt eller multinationellt finansierade institutioner, ackrediterade av Nato. Där utbildas ledare och specialister från Natos medlems- och partnerländer, man hjälper till med doktrinutveckling, identifierar lärdomar, förbättrar interoperabilitet och kapacitet, samt testar och validerar koncept genom olika experiment. Man erbjuder erkänd expertis och erfarenhet som är till nytta för alliansen och stödjer Natos vidareutveckling, samtidigt som man på detta sätt undviker dubbelarbete rörande tillgångar, resurser och förmågor och liknande som redan finns inom Natos ledningsstruktur.

Nato har totalt 28 olika expertcentra och det vi ska koncentrera oss på här är Cooperative Cyber Defence Centre of Excellence (CCDCoE, cyberförsvar genom samarbete) som är beläget i Tallinn i Estland. Kontakten med CCDCoE från Sveriges sida är Försvarsmakten, närmare bestämt ledningsstabens cyberförsvarssektion. Sverige representeras av en enda person i centret.

Primärt är det Nato-länder som deltar, men även några samarbetsparter, däribland Sverige och Finland. Deltagare kom ända från Australien och Japan. Totalt ställde ungefär 2000 tävlande upp, från både de privata och militära sektorerna, i avsikt att skydda cirka 5500 datorsystem från angriparna.

Sverige har varit med på dessa övningar i många år. Varje deltagarland har sina styrkor på hemmaplan, men det datornät där övningen utkämpas finns hos organisationen CR14, som är en del av estländska RIA, Myndigheten för informationssystem, som till exempel också har hand om de elektroniska folkomröstningarna, elektroniska ID och liknande.

Estland lämpligt val

Att CCDCoE ligger i Estland är ingen slump. I sin nuvarande skepnad är Estland ett relativt ungt land, eftersom det var ockuperat av Sovjet fram till 1991. När ryssarna lämnade landet tog de med sig alla pappersregister och stordatorer. Esterna var tvungna att bygga en helt ny statsapparat och valde att digitalisera allt från början. De började jobba med IT-säkerhet på riktigt i början av tvåtusentalet och ligger långt före Sverige.

Estland cyberattackerades år 2007 över flytten av en sovjetisk soldatstaty, och eftersom de klarade sig utan större skador visade det att de gjort rätt. En ny attack inträffade i augusti 2022, då landet utsattes för en betydligt starkare attack än 2007. Det var den ryska gruppen Killnet som försökte. Och misslyckades. Esterna hade tagit varning och gjort rätt.

Nato har länge pratat om internationellt samarbete och koordinering, så att två västländer som tänker lika också måste börja tänka lika vad gäller internationell säkerhet och cybersäkerhet. Estland började med att undersöka befintlig internationell lagstiftning och bilaterala avtal mellan länder och ställde frågor som: Vad innebär det att vara i krig? Vad har en stat ansvar för? Sedan översatte de detta till ”cyber”.

Därför driver Nato-centret olika övningar. Locked Shields är en övning där man övar försvar, medan övningen Crossed Swords handlar om att attackera. Man har också en beslutsövning där de militära cheferna i de olika länderna tar beslut om landets läge osv. Dessutom utvecklar man den teknik och de verktyg som används för att kunna köra dessa övningar. Det är ganska avancerat att kunna köra en övning med hundratals simulerade nät.

De internationella övningarna har i sin nuvarande form hållits sedan 2010. De har utförts redan tidigare, men då inte med alla deltagarländer. De olika länderna får poäng för sina insatser och Sveriges resultat har varit växlande. 2019 kom vi trea, vi vann 2010 och 2021 och kom på åttonde plats 2022.

Den juridiska delen av det hela har döpts till Tallinn-manualen (eg. Tallinn Manual on the International Law Applicable to Cyber Warfare) och den beskriver hur man ska tolka internationella lagar i fråga om cyberoperationer och cyberkrig. Version två av manualen går vidare och undersöker hur nationer kan agera mot de dagliga cyberhoten som inte når upp till nivån för cyberkrig. CCDCoE är också en möjlighet för de olika deltagarländerna att dela sina erfarenheter under de olika säkerhetsavtal som finns mellan dem.

Vita, röda och blå

Man använder färger för att beskriva de olika funktionerna i tävlingen. Det vita laget hittar på scenariot, det gröna laget är IT-stödsavdelning för alla deltagare och det gula laget håller reda på poängräkningen. Dessa är alltså stödfunktioner för tävlingen. Det är det röda laget som attackerar och blått som försvarar, eller riktigare att landet Crimsonia attackerar Nato-landet Beryllia.

Det är de 24 blå lagen som tränas, medan det röda laget bara ställer till elände. Vart och ett av de 24 lagen har var sin precis likadan nätverkstopologi. Det röda laget utför samma attacker mot alla de blå lagen.

De 24 lagen är egentligen 24 olika landsdelar av landet Beryllia och var fjärde timme ska man rapportera en lägesbild till landets högste chef. Samtidigt ska laget föreslå vad man ska göra härnäst för att skydda sig mot det attackerande Crimsonia. Där kommer den juridiska delen in.

I varje blå lag fanns upp till 100 personer. Det svenska laget hade i år just 100 deltagare. Lagen fick själva bestämma var de ville befinna sig och det svenska laget befann sig på ett av Försvarsmaktens regementen i Sverige.

Taktisk skärmbild från cyberkrigets hetta, där du kan se hur attackerna flödar och vilka delar av Beryllia man försöker lamslå.

Operationell del

De blå lagen hade varsin lista över vilka tjänster och servrar som var igång när tävlingen började. Det hela simulerade ett land, med alla dess funktioner. Man skickade mail, man bläddrade på webbsidor, man ringde telefonsamtal, gjorde banktransaktioner, kollade om elnätet fungerade och vattenverket vattnade, om gatubelysningen var tänd, försökte skydda en militär flygplats osv och var trettionde sekund undersöktes om eposten kom fram, om det gick att ringa osv och gick inte det fick de blå lag som fallerat, ett poängavdrag. Det lag som hade flest poäng efter två dagar var vinnare.

Arbetet omfattade både nätadministration, operativsystem, klient- och serverdatorer, SCADA-system, routrar, satellitlänkar, mobilnät etc. 2022 var de nya systemen jämfört med tidigare år ett banksystem.

Media-del

Dessutom var det ständiga inspel från mediasidan (the Media War). Då och då kom journalister och lagen fick göra uttalanden, om till exempel varför elnätet var trasigt osv och då fick lagen svara på den frågan under tidspress, vilket också poängbedömdes.

Forensik-del

Slutligen var det en forensik-del där lagen fick peka ut de skadeprogram som fanns i nätet, samtidigt som lagen skulle försöka ta reda på vad programmen ställde till med. Skadeprogrammen hade delvis plockats från riktiga attacker.

Övningsdagarna

Övningen tog sex dagar, 19-22 april, med en helg emellan.

Det hela började med två förberedelsedagar. Under dessa dagar fick de övade tillgång till datornäten och fick undersöka vilka operativsystem de hade att göra med, varefter de kunde logga in och undersöka näten. Under dessa dagar kunde man skiva sina program och konfigurera och provköra sina script. Men ingen fick reda på scenariot, så ingen visste egentligen vad som skulle komma att ske.

Dag noll veckan efter fick lagen de se det riktiga nätet, som kunde ha ändrats från förberedelsedagarna. Ingen attackerade och det fanns inga virus i datorerna. Då hade man också tid att undersöka om datorerna hade för gamla operativsystem, om de inte var uppdaterade, provköra sina script osv. Men oavsett vad deltagarna gjort dag noll, så försvann det när nätet återställdes till dag ett.

Dag ett och två skedde attackerna, cirka 8000 stycken. Efter 30 minuter började attackerna komma, så innan dess skulle man ha hunnit patcha systemen, byta lösenord osv. Vid ett visst klockslag stängdes nätet och under natten hade ingen åtkomst. Då var det tänkt att man skulle sitta vid sin egen dator och skriva om och testa sina program. När dag två var slut räknades poängen samman och den som hade mest poäng, vann.

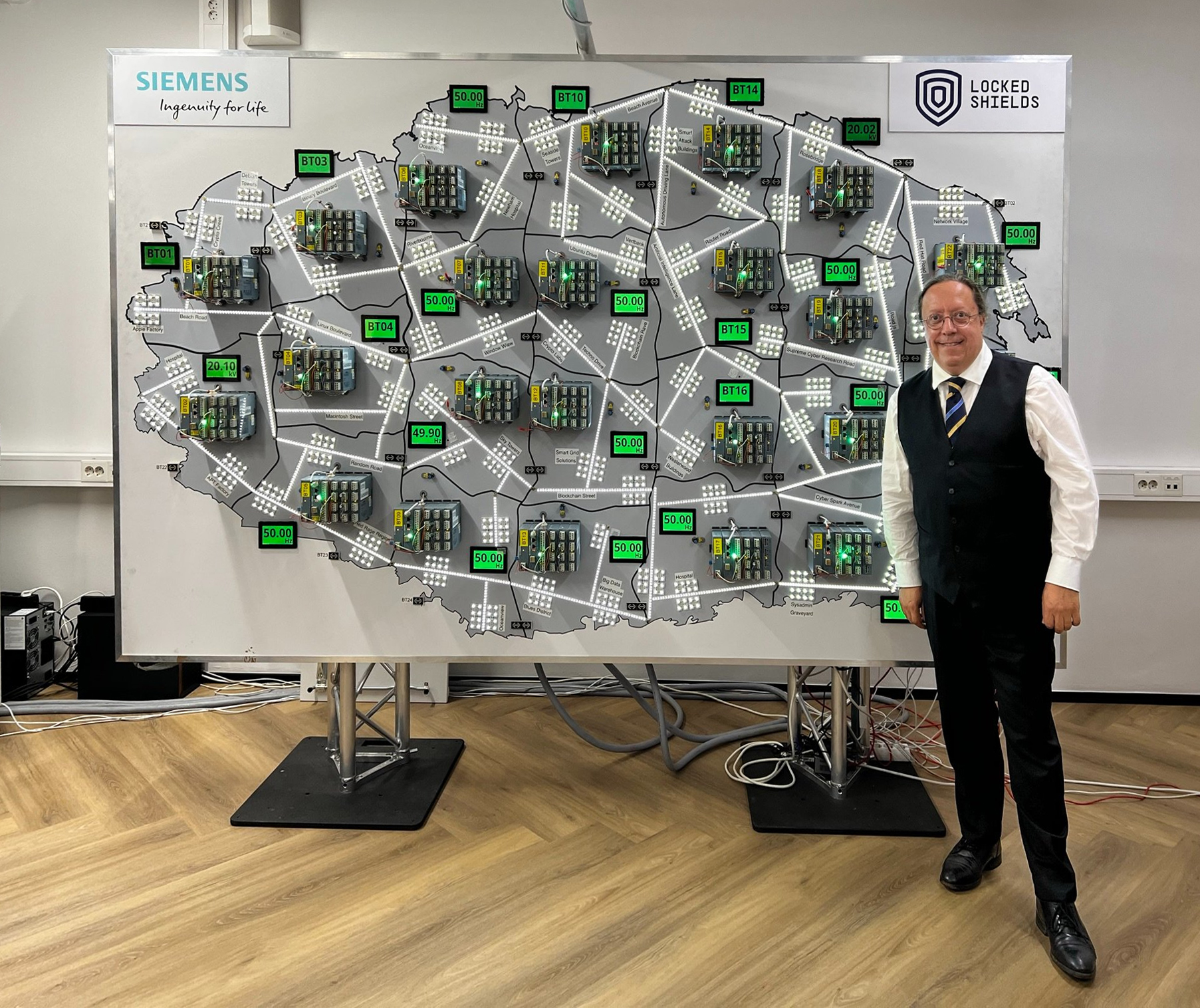

Mj. Fältström ser onödigt glad ut framför live-kartan över Beryllias elsystem. Elnätet i varje landsdel har en server med ett SCADA-system (grå fyrkant) och du kan se nätfrekvensen (50 Hz) och ifall gatljusen är tända (vita grupper). När en server attackeras, slår en gnista ut och lampor slocknar etc. Bild: Patrik Fältström.

Dag tre var det återrapportering, varvid de blå lagen mest fick lyssna. Då presenterade exempelvis det röda laget vilka attacker man utfört och vilka av de blå lagens försvarsmekanismer som imponerade mest på röda laget. Först då berättade det vita laget om scenariot, alltså vad kriget egentligen avsåg.

Sverige åtta

Sverige hamnade på åttonde plats och man vet ungefär var vi tappade poäng. Mj Fältström ser positivt på detta och menar att nästa år ska det bli mycket bättre.

Försvarsmakten har valt att inte arbeta som ett rent militärt lag, utan det är viktigare att många samhällsfunktioner övas. Folk från näringslivet som aldrig träffats förut och aldrig övats, förväntas fylla på sin adressbok så de kan kontakta varandra i en krissituation. Det viktiga är, framhåller ledningen, inte att vinna, utan att skaffa sig nya kunskaper.

Deltagarna roteras, men ungefär 20 stycken återkommer som mentorer varje år, eftersom de vet hur övningen går till, vilka regler som gäller osv. På så sätt kan de övade fokusera mera på sin arbetsuppgift. År 2019 var det telekomsektorn som fick öva, 2022 var det främst energisektorn som övades, men årets inbjudan till 2023 gick till primärt finanssektorn, men lagets taktik vill inte Fältström avslöja då även andra lag kan tänkas läsa denna artikel.

Sverige och Nato

Hur tvingas vi ändra vår IT-ignorans när Sverige går med i Nato?

Fältström tar sig för pannan och hoppas att vi kommer att skärpa oss. De grundläggande regelverken gällande certifieringar, olika processers konfigurering, ISO 27000, tvåfaktorsautentisering och sådant, kommer inte att ändras. Skillnaden är att vi kommer att tvingas börja bry oss om det. Funktioner, som epostprotokoll och liknande är väldigt standardiserat i EU, Nato och olika partnerskap.

Men det kommer att krävas mycket mera tydlighet. Ska vi vara med i Nato kan vi inte fortsätta slarva och försöka klara oss själva. Vårt problem är att vi ignorerar säkerhetskrav och tror att vi kan klara oss själva, men det kan vi inte.

För de som verkligen bryr sig om säkerheten i Sverige kommer det att kännas bra, men de som behöver ändra sina rutiner är de som gör fel.

Samarbetet mellan Natos CCDCoE och svenska myndigheter kan komma att öka. Försvarsmakten är kontaktpunkt och det kan hända att Sverige får fler än en kontaktperson hos CCDCoE. Sverige kommer också sannolikt få mer att säga till om i organisationen. Men det är helt upp till Regering och myndigheter, om de är intresserade. Och om de inte är det, blir det ingen skillnad. Bland de som indirekt deltar, som privat sektor, finns stort intresse.

Medvetandet i de folkliga leden

Att försöka medvetandegöra befolkningen om cyberkrisers faror är nog en bra idé, menar majoren. Just nu är cybermedvetandet väldigt lågt, ja nästan obefintligt, även om man sett en viss ljusning på sistone. Det kanske är en situation som vi måste leva med, och konstruera system och processer därefter. Förr fanns det sidor i telefonkatalogen som angav vad man skulle göra när kriget kommer. Numera har MSB skickat ut broschyrer om detta och bara det att människor skojar om det i sociala media betyder att det ändå finns någon sorts intresse.

Den nystartade Myndigheten för psykologiskt försvar skulle kunna använda Nato-anslutningen som argument för att börja sprida kunskap. Det är inte så att det är förbjudet för myndigheter att göra rätt idag, och i och med Nato kommer det inte att bli mera förbjudet. De kan göra rätt om de bara vill.

Estland har lärt sig

Efter att Estlands regering den 18 augusti i år bestämde sig för att ta bort ett sovjetiskt monument (rostig stridsvagn) i staden Narva, utsattes landet för den kraftigaste DDoS-attacken sedan attacken 2007. Det var den ryska gruppen Killnet som försökte igen. Men ack, attacken orsakade ingen som helst skada på någon webbplats eller informationssystem. Esterna har gjort rätt och tagit varning. Nu går man vidare och avlägsnar alla sovjetmonument i landet.

Läs mer

The world is under attack! You must defend yourself, or risk losing it all! Natos egen film om hur övningen byggdes upp och drevs: https://www.youtube.com/watch?v=CJLacGch9Ns

Om Nato-övningar: https://ccdcoe.org/exercises/

Locked Shields övning 2019: https://estonianworld.com/security/worlds-largest-cyber-exercise-in-estonia-brings-allies-together/

Estland RIA: https://www.ria.ee/en.html

Cyber Range 14: https://cr14.ee/

Artikel hos SVT: https://www.svt.se/nyheter/inrikes/sverige-i-stor-cyberovning-med-nato-lander

Tallinn-manualen: https://en.wikipedia.org/wiki/Tallinn_Manual

Försvarsmakten talar om cyberförsvar: https://www.forsvarsmakten.se/sv/var-verksamhet/det-har-gor-forsvarsmakten/cyberforsvar/

Attacken mot Estland 2007: https://techworld.idg.se/2.2524/1.440124/estland-under-attack

Attacken mot Estland 2007 i Wired: https://www.wired.com/2007/08/ff-estonia/